Kontrowersje bug bounty

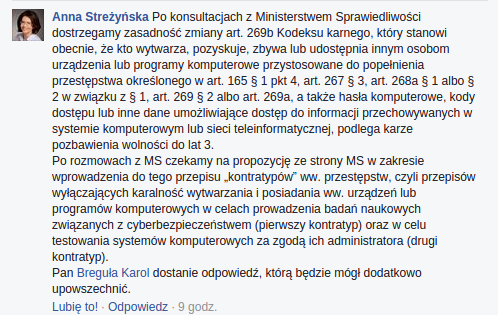

Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej, podlega karze pozbawienia wolności do lat 3.

Kto kupuje smartfon, podlega karze pozbawienia wolności do lat 3.

Kto pożycza koledze tablet, podlega karze pozbawienia wolności do lat 3.

Kto podaje koleżance hasło do swojej skrzynki mailowej, podlega karze pozbawienia wolności do lat 3.

Nieuczciwy zamiar

Kto chcąc zagrozić bezpieczeństwu informacji, w celu popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a, wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe celowo przystosowane do popełnienia takiego przestępstwa, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej, podlega karze pozbawienia wolności do lat 3.

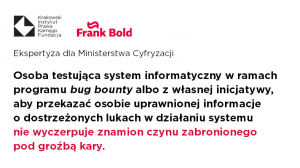

Przeciwko kontratypom

2 komentarze

Bardzo ciekawa ekspertyza, wiele rzeczowych i merytorycznych argumentów. Przedmiotowy dokument ma charakter wywodu akademickiego, nie obejmuje kwestii praktycznych tj. realiów procesowych. Moje wątpliwości dotyczą argumentacji zachowania pkt. 2 tj. własna inicjatywa testera. Zastanawia mnie, przy zastosowaniu wykładni przepisu prezentowanego w ekspertyzie, że mogą mieć miejsce przypadki, iż sprawca przestępstwa nie zostanie pociągnięty do odpowiedzialności karnej ponieważ organy ścigania nie będą w stanie wykazać zamiaru sprawcy. Zły zamiar jest niezwykle trudno ustalić (w przypadku nieszczerych wyjaśnień, brak wyjaśnień, brak świadków). Biorąc pod uwagę, iż sprawcy takiego rodzaju przestępstw działają w pojedynkę i bez udziału osób postronnych, to należy stwierdzić, iż może dochodzić do sytuacji braku wystarczającego materiału dowodowego. Wielokrotnie w literaturze przedmiotu i orzecznictwie wskazuje się na potrzebę zwrócenia uwagi na stronę przedmiotowa czynu, co omawianym przykładzie wydaje się zasadne. Podsumowując, obawiam się, że taka interpretacja pkt. 2 będzie sprzyjać nieprawidłowemu kształtowaniu postępowania karnego tj. art. 2 par. 1 pkt. 1 kpk. – sprawca przestępstwa został wykryty i pociągnięty do odpowiedzialności karnej, a osoba niewinna nie poniosła tej odpowiedzialności.

Dziękuję za komentarz. Przede wszystkim trzeba zauważyć, że wątpliwości należy tłumaczyć na korzyść podejrzanego/oskarżonego. Nie ma znaczenia, z jakim przestępstwem i z jakim dobrem prawnym mamy do czynienia. Nawet w sprawie o zabójstwo ta zasada obowiązuje. Nie można więc domniemywać, że haker miał na celu kradzież danych bądź inne, nieuczciwe postępowanie, szantaż, upublicznienie informacji o luce itd. W tych wypadkach, gdy naganność czynu zależna jest od zamiaru sprawcy (a tak jest w opisywanych przez nas sytuacjach), zamiaru nie można domniemać; nie można go prosto wywnioskować z faktu, że ktoś coś zrobił. O ile jeszcze jesteśmy w stanie uzasadnić, że z faktu uderzenia kogoś kijem w głowę wynika, w prostej sytuacji życiowej, to, że sprawca chciał wywołać jakiś uszczerbek na zdrowiu, o tyle z faktu "szperania" w systemach informatycznych nie wynika, że tester ma nieuczciwe intencje. Z faktu kupienia komputera nie wynika chęć włamania się do systemu informatycznego i skradzenia danych. On chce znaleźć tę lukę, ale to nie znaczy, że chce w ten sposób popełnić dalsze, bardziej karygodne przestępstwa. Z pewnością natomiast nie może być tak, że tester sam zgłosi się do firmy, wskazując znalezioną lukę, i wówczas będziemy go ścigać, bo sam się "przyznał do winy". Otóż tego rodzaju zachowanie jest wyraźnym dowodem na brak złego zamiaru. Gdyby odrzucić proponowaną przez nas wykładnię, kładącą nacisk na intencje sprawcy, to ja nie jestem w stanie odróżnić legalnego od nielegalnego kupienia smartfonu. Bo to urządzenie jest przystosowane do kradzieży informacji. Sytuacje te różnicuje zamiar danej osoby i z tego powodu musi on być przedmiotem skrupulatnego postępowania dowodowego.